Khi nói đến vấn đề bảo mật và sự riêng tư, có rất nhiều thuật ngữ để chúng ta tìm hiểu. Có thể bạn đã gặp phải một số vấn đề liên quan đến riêng tư của mình và phải tìm đến Tor để trình duyệt web, hay VPN thường xuyên xuất hiện trên các tin tức thủ thuật, công nghệ và một lựa chọn khác để cân nhắc, đó là I2P.

Vậy thuật ngữ nào phù hợp với nhu cầu sử dụng của bạn? Hãy cùng khám phá cũng như so sánh giữa Tor, VPN và I2P để có được lựa chọn tốt nhất cho mình qua bài viết sau đây.

Tor

Cái tên Tor được phát triển từ dự án phần mềm ban đầu là The Onion Router. Phần mềm Tor điều khiển lưu lượng truy cập web thông qua các nút chuyển tiếp kết nối của một hệ thống trên toàn thế giới. Đây được gọi là "định tuyến hành" (onion routing) vì dữ liệu của bạn đi qua nhiều lớp.

Bên cạnh các lớp, Tor mã hóa tất cả lưu lượng mạng, bao gồm địa chỉ IP của nút tiếp theo. Dữ liệu được mã hóa đi qua nhiều chuyển tiếp ngẫu nhiên được chọn, với chỉ một lớp chứa địa chỉ IP cho các nút tiếp theo được giải mã trong khi chuyển tiếp.

Nút chuyển tiếp cuối cùng giải mã toàn bộ gói, gửi dữ liệu đến địa điểm cuối cùng của nó mà không tiết lộ tại bất kỳ điểm nào một địa chỉ IP nguồn.

1. Cách sử dụng Tor

Tor Browser là cách dễ dàng nhất để sử dụng phần mềm Tor. Tải và cài đặt trình duyệt giống như với bất cứ phần mềm nào. Thiết lập sẽ tiếp tục khi bạn mở trình duyệt Tor lần đầu tiên. Sau đó bạn duyệt web như bình thường. Nó hơi chậm so với những trình duyệt khác bạn thường sử dụng vì nó phải gửi dữ liệu qua nhiều lớp chuyển tiếp.

2. Tại sao nên sử dụng Tor?

Trình duyệt Tor mã hóa tất cả các truyền dữ liệu mạng. Như vậy, rất nhiều người sử dụng nó: tội phạm, nhà báo, tin tặc / crackers, thực thi pháp luật (để bảo vệ truyền thông và giải quyết các tội phạm), cơ quan chính phủ, và nhiều hơn nữa. Trên thực tế, Tor bắt đầu được xây dựng như là một dự án Nghiên cứu Hải quân Hoa Kỳ và DARPA.

Tor Browser cũng là một trong những đường dẫn trực tiếp nhất tới trang web đen (dark web). Các trang web đen là cái gọi là "dark underbelly" của những trang web bình thường mà chúng ta duyệt qua mỗi ngày. Bất cứ khi nào bạn nghe câu chuyện về một thị trường trực tuyến bán các chất và hàng hoá bất hợp pháp, họ đang nói về một trang web được lưu trữ trên mạng đen

Tuy nhiên, Tor không chỉ là để phục vụ cho mục đích đó. Bạn có thể sử dụng nó cho những thứ khác "bình thường". Ví dụ, các hãng hàng không sử dụng các thuật toán phức tạp để giữ các tab quan tâm đến những chuyến bay, điều chỉnh giá với nhu cầu. Tiếp tục ghé thăm cùng một trang web, sử dụng cùng một IP, và hãng hàng không biết bạn đang quan tâm đến điều gì. Kiểm tra cùng một chuyến bay bằng cách sử dụng Tor Browser và bạn có thể tìm thấy một số chương trình giảm giá thú vị.

3. Tor có bảo vệ sự riêng tư không?

Câu trả lời là có. Nếu bạn chỉ sử dụng Tor Browser để duyệt Internet, bạn sẽ không cảnh giác bất cứ ai ở bất cứ đâu.

Tor chỉ mã hóa dữ liệu được gửi và nhận trong trình duyệt Tor (hoặc một trình duyệt khác sử dụng phần mềm Tor). Nó không mã hóa hoạt động mạng cho toàn bộ hệ thống của bạn.

- Tải Tor Browser cho Linux

- Download Tor Browser cho Mac

I2P

I2P, Invisible Internet Project là một giao thức định tuyến tỏi (garlic routing). Đây là một biến thể của giao thức định tuyến hành được sử dụng bởi Tor.

I2P là một mạng che dấu nặc danh. Giao thức định tuyến tỏi mã hóa nhiều thông điệp cùng nhau để phân tích lưu lượng dữ liệu khó khăn, đồng thời tăng tốc độ lưu lượng trên mạng. Định tuyến tỏi lấy tên của nó từ củ tỏi thực tế. Mỗi thông điệp là một "tép tỏi", với toàn bộ bó được mã hóa đại diện cho "củ tỏi". Mỗi thông điệp được mật mã có hướng dẫn phân phối riêng và mỗi điểm cuối hoạt động như một mã nhận dạng mật mã (đọc một trong hai cặp công khai).

Mỗi I2P client (router) xây dựng một loạt các kết nối "đường hầm" đến và đi - kết nối mạng ngang hàng trực tiếp (P2P). Sự khác biệt lớn giữa I2P và các mạng P2P khác mà bạn đã sử dụng là việc lựa chọn độ dài đường hầm. Chiều dài đường hầm là một yếu tố ẩn danh, độ trễ và thông lượng cá nhân, và tạo thành một phần của mô hình mạng ngang hàng.

Kết quả là số lượng nhỏ nhất các mạng ngang hàng có thể chuyển tiếp thông điệp theo mô hình của mỗi người gửi và người nhận.

1. Cách sử dụng I2P như thế nào?

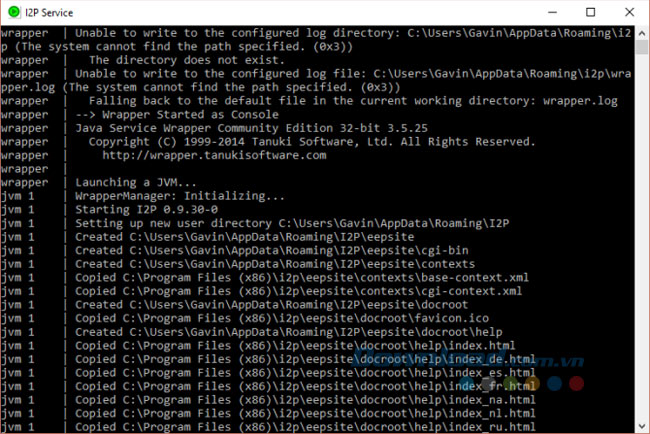

Cách dễ nhất để sử dụng I2P là tải về và cài đặt gói chính thức. Sau khi cài đặt, mở Start I2P (có thể khởi động lại được). Thao tác này sẽ mở một trang web lưu trữ cục bộ trong Internet Explorer, trình duyệt mặc định của I2P (bạn có thể thay đổi cài đặt này sau đó). Đây là I2P Router Console, hoặc nói cách khác, router ảo được sử dụng để duy trì kết nối I2P của bạn. Bạn cũng sẽ nhìn thấy cửa sổ lệnh dịch vụ I2P - bỏ qua điều này và để nó chạy dưới nền.

Dịch vụ I2P có thể mất vài phút để bắt đầu và chạy, đặc biệt là trong lần khởi động đầu tiên. Dành thời gian để định cấu hình cài đặt băng thông của bạn.

I2P cho phép người dùng tạo và lưu trữ các trang web ẩn, được gọi là "eepsites". Nếu bạn muốn truy cập eepsite, bạn cần phải đặt trình duyệt của bạn sử dụng proxy I2P cụ thể.

2. Tại sao nên sử dụng I2P?

I2P và Tor cung cấp trải nghiệm duyệt web tương tự nhau. Tùy thuộc vào cấu hình băng thông I2P của bạn mà I2P có lẽ hơi nhanh hơn so với Tor Browser và chạy thoải mái trên trình duyệt mà bạn đang sử dụng. I2P có đầy đủ các dịch vụ ẩn, nhiều chương trình này nhanh hơn các ứng dụng tương đương của Tor - một điểm cộng lớn nếu bạn cảm thấy thất vọng với Tor.

I2P chạy dọc theo kết nối internet thông thường và mã hóa lưu lượng trình duyệt của bạn. Tuy nhiên, I2P không phải là công cụ tốt nhất để duyệt web nặc danh. Số lượng hạn chế các phần tử outproxies (nơi lưu lượng truy cập của bạn tham gia lại vào lưu lượng truy cập Internet) có nghĩa là nó ẩn danh ít hơn.

3. I2P có bảo vệ sự riêng tư không?

Nó bảo vệ sự riêng tư của bạn rất tốt, trừ khi bạn đang sử dụng nó để duyệt web thường xuyên. Và thậm chí sau đó, nó sẽ mất nhiều nguồn lực để cô lập lưu lượng truy cập web của bạn. I2P sử dụng mô hình P2P phân phối để đảm bảo thu thập dữ liệu, thu thập thống kê, và tổng quan mạng là khó khăn để hoàn thành. Hơn nữa, giao thức định tuyến tỏi mã hóa nhiều thông điệp với nhau, làm cho việc phân tích lưu lượng phức tạp hơn rất nhiều.

Các đường hầm I2P mà đã được đề cập là hướng đơn, tức là dữ liệu chỉ chảy một chiều, một đường hầm vào và một đường hầm ra. Điều này cung cấp sự ẩn danh lớn hơn cho tất cả các mạng tương đương.

I2P chỉ mã hóa dữ liệu được gửi và nhận qua một trình duyệt được cấu hình. Nó không mã hóa hoạt động mạng cho toàn bộ hệ thống của bạn.