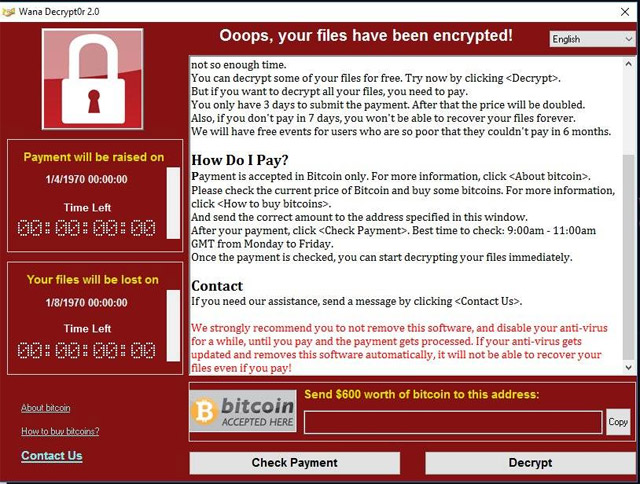

Mã độc tống tiền WannaCry đang làm cả thế giới điên đảo, Việt Nam cũng nằm trong danh sách quốc gia bị tấn công bởi mã độc tống tiền này. Vì vậy, người dùng Windows cần nhanh chóng phòng tránh WannaCry, trước khi chúng tấn công vào hệ thống của mình.

Đầu tiên, cần cập nhật ngay phiên bản hệ điều hành đang sử dụng, những chương trình diệt virus lên phiên bản mới nhất. Thận trọng khi mở email có file đính kèm, những đường link lạ trên mạng xã hội, công cụ chat. Tuyệt đối không mở những đường link có đuôi .hta hoặc đường link không có cấu trúc rõ ràng, những đường link rút gọn. Mời các bạn cùng theo dõi bài viết dưới đây để biết cách phòng tránh mã độc WannaCry nguy hiểm này.

Cách phòng tránh mã độc tống tiền WannaCry

Cài bản vá bảo mật mới nhất

Cài đặt bản vá bảo mật mới nhất của Microsoft, phát hành ngày 14/3 trừ Windows XP. Bạn có thể VÀO ĐÂY để xem những phiên bản Windows bị ảnh hưởng và tải bản vá lỗi EternalBlue (MS17-010). Người dùng cần lưu ý, tất cả những máy không cài đặt bản vá lỗi MS17-010 đều có thể bị ảnh hưởng bất cứ lúc nào.

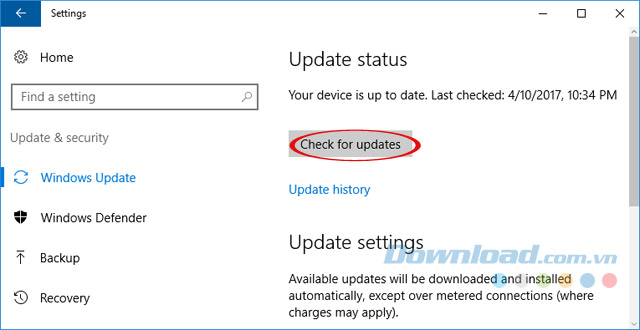

Thường xuyên kiểm tra cập nhật

Hơn nữa, cần thường xuyên kiểm tra cập nhật trên Windows Update để đảm bảo máy tính được cập nhật những phiên bản, bản vá lỗi mới nhất. Cách thực hiện khá đơn giản chỉ cần truy cập vào phần Settings > Update & Security, rồi nhấn vào Check for updates.

Không nhấn vào đường link lạ

Tuyệt đối không nhấn vào những đường link lạ, đường dẫn có đuôi .hta hoặc đường dẫn có cấu trúc không rõ ràng, các đường dẫn rút gọn link. Mã độc tống tiền WannaCry thường nhắm tới những nhóm định dạng sau:

- Các phần mở rộng tập tin văn phòng thông thường (.ppt, .doc, .docx, .xlsx, .sxi).

- Các định dạng văn phòng ít phổ biến và đặc thù của quốc gia (.sxw, .odt, .hwp).

- Các định dạng lưu trữ, tập tin phương tiện (.zip, .rar, .tar, .bz2, .mp4, .mkv).

- Email và cơ sở dữ liệu email (.eml, .msg, .ost, .pst, .edb).

- Các tập tin cơ sở dữ liệu (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- Mã nguồn và tập tin dự án của nhà phát triển (.php, .java, .cpp, .pas, .asm).

- Khóa và chứng chỉ mã hóa (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- Các tác giả thiết kế đồ hoạ, tác giả và nhiếp ảnh gia (.vsd, .odg, .raw, .nf, .svg, .psd).

- Tập tin máy ảo (.vmx, .vmdk, .vdi).

Tạo file chặn chặn Ransomware WannaCry

Mở Notepad lên, sao chép nội dung dưới đây vào:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskdl.exe]

"Debugger"="taskkill /IM /F taskdl.exe"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskse.exe]

"Debugger"="taskkill /IM /F taskse.exe"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\wannacry.exe]

"Debugger"="taskkill.exe /IM /F wannacry.exe"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\mssecsvc.exe]

"Debugger"="taskkill.exe /IM /F mssecsvc.exe"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\tasksche.exe]

"Debugger"="taskkill.exe /IM /F tasksche.exe"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskhsvc.exe]

"Debugger"="taskkill.exe /IM /F taskhsvc.exe"

Sau đó, nhấn Ctrl + S, chọn All Files. Tại mục Save as type, đặt tên file BlockWC.reg. Sau đó, nhấn chuột phải vào file này, chọn Run as administrator để mở dưới quyền Administrator.

Sao lưu dữ liệu lên mây

Để tránh trường hợp "mất sạch" dữ liệu, người dùng nên sao lưu dữ liệu lên Dropbox, Google Drive hay bất kỳ dịch vụ đám mây nào trước khi không may "bị dính" mã độc tống tiền này.

Bật bảo mật 2 lớp cho tất cả ứng dụng

Sau khi thâm nhập vào máy tính, Ransomware WannaCry không những khóa máy, ăn trộm dữ liệu quan trọng mà còn chiếm đoạt quyền sử dụng tài khoản